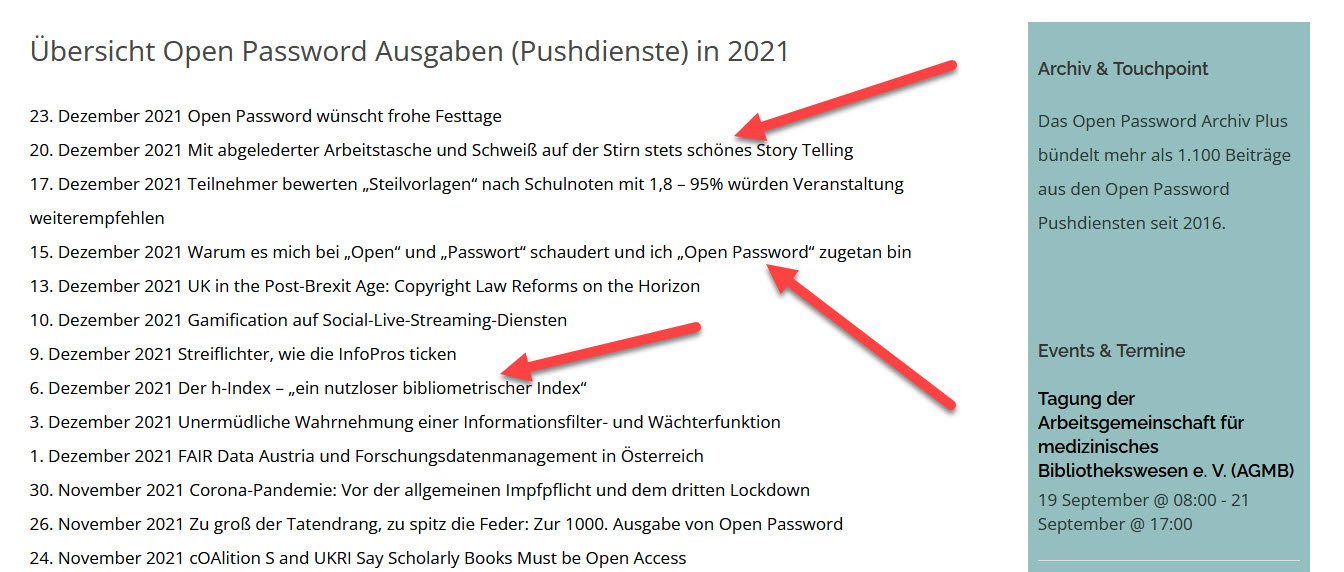

Open Password – Dienstag,

den 11. August 2020

# 803

Sabine Graumann – Tim Brouwer – Steilvorlagen 2020 – Alternative Daten – Information Professionals – Data Scientists – Aggregatoren – Arix Business Intelligence – Arbeitskreis Informationsvermittlung – Frankfurter Buchmesse – Open Password – Finanzdienstleister – Handel – Tourismus – Entertainment- und Event-Branche – Outsell – Will Jan – Infant Industry – Anbieterprofile – UK – Deutsche Anbieter – Greenwich Associates – Asset Manager – Data Customer Journey Study – Opias – Investmententscheidungen – Preisvergleiche – Sentimentanalyse – Supply Chain Management – Risikomanagement – Best-Practice-Beispiele – Use Cases – Tipps und Tricks – China – Data Security Law – Scope – State Secrets – People´s Congress – Military Commission – ESET Deutschland – Corona-Pandemie – Remote Desktop Protocol – Microsoft – Home Office – Phishing-Mails – Android – Mobile-Shopping – Banking-Trojaner – Advanced Persistent Threat Groups

Interview Dr. Sabine Graumann / Tim Brouwer

zu „Steilvorlagen 2020“

„Alternative Daten“: Neue Chancen (und Risiken)

für Information Professionals, Data Scientists

und Aggregatoren

Die britischen Anbieter liegen in Europa vorn, aber die Deutschen sind nicht so schlecht

wie man meinen könnte

Siehe Steilvorlagen 2020

Dr. Sabine Graumann (Graumann Consulting Dienste) und Tim Brouwer (Arix Business Intelligence, beides München) sind Mitglieder des Arbeitskreises Informationsvermittlung, der mittlerweile acht Jahre in Folge die Veranstaltung „Steilvorlagen für den Unternehmenserfolg“ in Kooperation mit der Frankfurter Buchmesse gestaltet hat. Beide sind (Open) Password seit Jahrzehnten verbunden.

Teil II

Sabine Graumann

__________________________________________________________________________________

Vorreiter sind einmal mehr die Finanzinformationsbranche und die angelsächsischen Länder.

_________________________________________________________________________________

Wir haben also einen neuen Markt, den der „Alternativen Daten“, entdeckt, allerdings ohne allzu viel über ihn zu wissen.

Tim Brouwer: Das würde ich für die Finanzdienstleister so nicht unterschreiben, auch nicht für die angelsächsischen Länder. In der Tat ist die Finanzinformationsbranche in der Nutzung alternativer Daten führend, wie sie es schon bei der Entstehung der Online-Branche in den 80er Jahren war. Mittlerweile sind die „AltData“ aber auch in anderen Branchen angekommen, beispielsweise im Handel, im Tourismus und in der Entertainment- und Event-Industrie.

Zum Kenntnisstand in den angelsächsischen Ländern ziehe ich den gerade erscheinenden lobenswerten Outsell-Beitrag von Will Jan in Open Password heran. Dieser handelt von den „Informationsvermittlern alternativer Daten in Finanzdiensten“ („Market View: Alternative Data Brokers in Financial Services“), die ihr Einkommen also nicht über die Generierung, sondern über die Vermittlung von Daten verdienen, wobei sie eine Provision zwischen 30 und 50 Prozent des Gesamtpreises verlangen. Dabei diskutiert Jan durchaus nicht nur wie im Titel angegeben die Informationsvermittlungs-, sondern auch die Anbieterseite. Jan geht in seinen Überlegungen so weit, Marktgrößen in Dollar und Marktanteile der einzelnen Player zu schätzen und zu prognostizieren. Er kommt auf einen Umsatz allein der Brokerbranche von 600 Millionen Dollar im nächsten Jahr.

Persönlich vermute ich, dass diese Einschätzung zu hoch ist und weise auf die großen Unsicherheiten für die Prognose und die auch weltweit weiter bestehende großen Intransparenz der Märkte für „alternative Daten“ hin. Wir haben es hier mit einer „Infant Industry“ zu tun, die sich insoweit noch im Manufaktur-Stadium befindet, als die Automatisierungsmöglichkeiten von Informationsmöglichkeiten gering sind, immer wieder Hand angelegt werden muss und das eine und andere auch nicht gelingt. Was für die Produktentwicklung festzustellen ist, gilt in gleicher Weise für die wirtschaftlichen Märkte, beispielsweise mit Blick auf das Eintreten und das Verlassen der Märkte für „alternative Daten“.

Gleichwohl beruht die Outsell-Analyse auf profunde Kenntnisse des eigenen Marktes und enthält sie unter anderem Profile der Player auf dem Markt für „alternative Daten“ einschließlich einer Diskussion ihrer Alleinstellungsmerkmale und deren Chancen. Zudem ist mir wichtig, dass die „alternativen Daten“ das Potenzial haben, die von Outsell genannten Zahlen in Kürze locker zu überschreiten.

Auch vermute ich, dass die Briten in Europa wie seinerzeit schon beim Entstehen eines Online-Marktes bei den „alternativen Daten“ in Europa vorn liegen – schon wegen ihrer Nähe zu den Cousins in den USA. Nach meinen eigenen beruflichen Erfahrungen hatte ich es in den letzten Jahren, wenn es um „alternative Daten“ ging, ausschließlich mit britischen Unternehmen zu tun.

Andererseits dürften die Deutschen bei „alternativen Daten“ nicht so schlecht sein, wie sich nach dem Stand der Literatur vermuten ließe. Ich erinnere an die seinerzeitigen Debatten über „Künstliche Intelligenz“, in denen sehr allgemein also ohne konkrete Anwendungen und erst recht ohne Bezug zur Informationsbranche gesprochen wurde. Dann auf einmal war alles da, was wir zuvor vermisst hatten. Vielleicht müssen in Deutschland Entwicklungen erst einen gewissen Reifegrad erreicht haben, bevor eine grundsätzlich zögerliche Haltung gegenüber der Öffentlichkeit aufgegeben wird. Eine zentrale Funktion der „Steilvorlagen 2020“ besteht ja darin, nachzuweisen, dass durchaus hierzulande und wie mit „alternativen Daten“ gearbeitet wird.

Tim Brouwer

___________________________________________________________________________

Woher kommen die „alternativen Daten“ vor allem? Für welche Managementaufgaben werden sie am meisten genutzt?

___________________________________________________________________________

Wenn die Informationen über den State of the Art zur Nutzung „alternativer Daten“ in Deutschland erst zu generieren sind, beispielsweise über die „Steilvorlagen 2020“ (einschließlich der Vor- und Nachberichterstattung in Open Password), welche Informationen nehmen wir, solange wir noch nicht so weit sind?

Tim Brouwer: Ich könnte jetzt sagen, bis zu den „Steilvorlagen 2020“ ist es ja nicht mehr so lange. Andererseits glaube ich, dass sich durchaus Rückschlüsse aus der angelsächsischen Literatur über den jetzigen und künftigen Umgang mit „alternativen Daten“ ziehen lassen. Um an dieser Stelle nur zwei Beispiele zu nennen. So haben Greenwich Associates in ihrer „Data Customer Journey Study“ 2018 ermittelt, woher die Asset Manager ihre Datenquellen herbekommen. Danach kommt jeder zweite Manager unter anderem über „Webscraping“ zu seinen Informationen, aber viele Manager nutzen auch viele andere Quellen. Siehe Abbildung.

Was sind derzeit die wichtigsten Bereiche, in denen alternative Daten genutzt werden? Darüber gibt eine Analyse von Opias Auskunft. Danach werden alternative Daten vor allem für Investmententscheidungen und für Preisvergleiche genutzt (letztere unter anderem wegen der im Internet üblichen ständigen Preisveränderungen bei einem gegebenen Produkt). Aber es gibt auch weitere wichtige Bereiche, beispielsweise Sentimentanalyse, Supply Chain Management und Risikomanagement. Siehe die folgende Abbildung.

__________________________________________________________________________________

Alternative Datenquellen – Mehrwert durch Nutzung neuartiger Datenquellen, Tools und Techniken

__________________________________________________________________________________

Warum also sollten InfoPros und Data Scientists an den „Steilvorlagen 2020“ teilnehmen?

Sabine Graumann: Weil sie Antworten auf die folgenden Fragen bekommen: Welche alternativen Datenquellen gibt es? Wer sind die Anbieter oder Aggregatoren, die diese Ressourcen systematisch erschließen? Wie finden Information Professionals und Data Scientists Zugang zu den neuen Möglichkeiten? Wie stellen Information Professionals sicher, dass Ressourcen und Tools vertrauenswürdig und qualitativ hochwertig sind? Welche besonderen Vorteile bieten Expertennetzwerke? Wie können Kundenkontakte interner Mitarbeiter systematisch als Wettbewerbsvorteil erschlossen werden? Wie erschließen Information Professionals mit neuartigen Technologien Expertenwissen, um das Wachstum ihres Geschäfts voranzutreiben?

Oder um das alles auf den Punkt zu bringen, das erwartet die Teilnehmer: Best-Practice-Beispiele aus der Information Research – Use Cases zur Nutzung und zum Einsatz alternativer Datenquellen – Tipps und Tricks, die den Überblick über relevante Datenquellen erleichtern.

China

New Draft Data Security Law

Another significant draft law on data security was issued by the Chinese legislative authority. The 20th Session of the 13th Standing Committee of the National People’s Congress of China (the “NPC”) deliberated on the draft of the Data Security Law (the “Draft”), and published the Draft on the NPC’s official website for public comment.The public comment period for the Draft will end on August 16, 2020.

Section 1 of the Draft provides the applicable scope of the law. Under the Draft, “Data Activities” are defined as the collection, storage, processing, usage, provision, and publicity of data that records information in electronic or non-electronic forms. It is expressly stipulated in Section 1, Article 2 that not only are Data Activities conducted in China subject to the Data Security Law, but also that organizations and individuals outside of China conducting Data Activities that damage the national security or public interest of China or the legal interests of citizens and organizations of China, will be held legally liable under the law as well.

According to Section 7 (Supplementary Articles), Data Activities involving national secrets will be subject to the Law on Keeping Confidentiality of State Secrets and other relevant administrative laws and regulations of China. The Central Military Commission will develop the measures regulating military Data Activities.

Section 2 of the Draft generally illustrates that China insists on maintaining data security that promotes the usage of data through

(i) enhancing research of technology for data development and usage;

(ii) establishing the datasecurity standardization system;

(iii) improving data security inspection assessment and certification;

(iv) advancing the data transaction management system; and

(v) facilitating education and training on data usage technology and data security in colleges, schools and enterprises.

Quelle: BIIA

ESET Deutschland

Cyberkriminelle stellen sich auf Home-Office

und Mobile Shopping ein

Die Corona-Pandemie hat auch ein halbes Jahr nach dem Ausbruch das Arbeits- und Privatleben fest im Griff. Die ESET-Forscher (Jena) sehen in den Aktivitäten der Kriminellen, dass sie sich auf diese Situation eingestellt haben. Insbesondere Web- und E-Mail-Attacken haben stark zugenommen. Ein weiteres beliebtes Ziel: Das Remote Desktop Protokoll (RDP) von Microsoft. Gerade Mitarbeiter, die von zu Hause aus arbeiten, greifen hierüber auf das Firmennetzwerk zu. Die Kriminellen versuchen, dieses Protokoll zu missbrauchen und sich in die Verbindung zwischen Unternehmens-IT und Home-Office einzuklinken, um Schadprogramme einzuschleusen oder Hintertüren einzurichten. Seit Jahresbeginn haben sich die Angriffsversuche darüber mehr als verdoppelt.

__________________________________________________________________________________

Phishing-Mail gibt sich als Paketzustelldienst aus __________________________________________________________________________________

Einen besonders hohen Anstieg beobachteten die ESET Forscher bei Phishing-Mails. Hauptsächlich setzen die Kriminellen derzeit auf Nachrichten, die auf den ersten Blick vom Paketzustelldienst DHL stammen. Gegenüber dem ersten Quartal sehen die Experten bei dieser Kampagne eine Verzehnfachung des Aufkommens. Die meisten dieser E-Mails enthalten Anhänge mit den Namen „DHL_Receipt.pdf.htm“ oder „DHL_Document.pdf.html“. Dies sind gefälschte Formulare, die versuchen, an die Anmeldeinformationen zu DHL-Onlinediensten zu gelangen. Die Zunahme der Online-Bestellungen durch die Corona-Pandemie dürfte dafür mitverantwortlich sein.

__________________________________________________________________________________

Android-Bedrohungen nehmen zu

__________________________________________________________________________________

Laut aktuellen Umfragen des Digitalverbandes Bitkom shoppt mehr als jeder zweite Anwender mit dem Smartphone – Tendenz steigend. Mobile Shopping ist heute bereits fast so verbreitet wie der Kauf per Laptop. Für Android-Systeme werden die Bedrohungen größer: Um 18 Prozent sind die Malware-Erkennungen bei diesem Betriebssystem im Vergleich zum Vorjahresquartal gestiegen. Sehr häufig waren auch im zweiten Quartal Attacken mit Bezug zur Corona-Pandemie. Ein typisches Szenario waren Banking-Trojaner, die über schadhafte Webseiten verbreitet wurden und vorgaben, Seiten der Gesundheitsministerien zu sein. Zudem gab es Fälle, in denen sich eine Android-Ransomware als kanadische Covid-19-App ausgab.

__________________________________________________________________________________

RDP-Angriffe haben Beschäftigte im Home-Office als Ziel

__________________________________________________________________________________

Seit der Corona-Pandemie hat sich der berufliche Alltag vieler Beschäftigten radikal verändert. Viele Mitarbeiter erledigen heute große Teile ihrer Arbeit per Fernzugriff auf das Firmennetzwerk. Dabei kommt häufig das Remote Desktop Protokoll (RDP) zum Einsatz. Trotz der zunehmenden Bedeutung von RDP (und anderer Remote-Access-Dienste) vernachlässigen Unternehmen häufig deren Einstellungen und Schutz. Das wissen auch Cyberkriminelle. Insbesondere Ransomware-Gruppen versuchen, daraus einen finanziellen Vorteil zu schlagen. Seit Jahresbeginn haben sich die Angriffsversuche mehr als verdoppelt. __________________________________________________________________________________

Exklusiver Blick auf die Aktivitäten der APT-Gruppen

__________________________________________________________________________________

Advanced Persistent Threat (APT) Gruppen greifen in der Regel mit gezielten Angriffen kritische Infrastrukturen sowie Behörden und Unternehmen an. Dabei geht es diesen Gruppen darum, sich im jeweiligen Netzwerk einzunisten, um an vertrauliche Daten zu gelangen. Im Threat Report berichten die ESET-Forscher über aktuelle Aktivitäten von Winnti, Turla oder Gamaredon.

Der ESET Threat Report für das zweite Quartal 2020 ist auf Welivesecurity verfügbar: http://ots.de/Dr9biO

Open Password

Forum und Nachrichten

für die Informationsbranche

im deutschsprachigen Raum

Neue Ausgaben von Open Password erscheinen viermal in der Woche.

Wer den E-Mai-Service kostenfrei abonnieren möchte – bitte unter www.password-online.de eintragen.

Die aktuelle Ausgabe von Open Password ist unmittelbar nach ihrem Erscheinen im Web abzurufen. www.password-online.de/archiv. Das gilt auch für alle früher erschienenen Ausgaben.

International Co-operation Partner:

Outsell (London)

Business Industry Information Association/BIIA (Hongkong)

Anzeige

FAQ + Hilfe