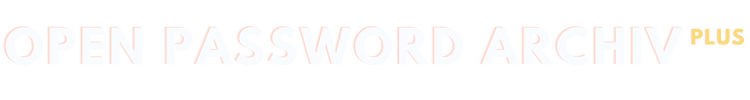

Open Password – Freitag, den 1. Oktober 2021

# 980

Cybersecurity – Trends – Gianni Cuozzi – Exein – Fourth Industrial Revolution – Biosecurity – Elon Musk – Gertrude – Machine-enhanced Humanity – SweynTooth – Fusion of Technology and Physiology – Quantum Cybersecurity – Quantum Computers – Qubit Assets – Quantum Infrastructure – Embedded Seurity – Internet of Things – Exein Core – Pluton TPM – Microsoft – Criminals – Dokumente rechtssicher digital unterschreiben – Patrycia Schenk – PSW Group – Zertifzierungsstelle – Document-Signing-Zertifikat – Authentizität – Manipulationsfreiheit – Elektronische Signatur – elDAS-Verordnung – DigiCert – GlobalSign – Sectigo – Microsoft Word – Adobe PDF –

Zoom – Disruptoren – Dieter Schwegler – PMG Presse Monitor – Refinitiv Risk – Pandemic – Compliance Gap – Cyber Crime – Shortcuts – Environmental, Social and Governance Factors – Technology – Collaboration – LSEG

- Titelgeschichten

– Cybersecurity, The Biggest Trends – By Gianni Cuozzi, CEO Exein

– Dokumente rechtssicher digital unterschreiben – Wie es geht und

welche Voraussetzungen notwendig sind – Von Patrycja Schrenk, PSW GROUP

10 Jahre Zoom, Die Disruptoren als Kunden

III.

PMG Presse-Monitor, Dieter Schwengler für neue Publikationen

und neuer Formate für die Medienbeobachtung

IV.

Refinitiv Survey, The Impact of The Pandemic, Compliance Gaps and How Technology Is Reshaping Risk

Cybersecurity

The Biggest Trends

By Gianni Cuozzi, CEO Exein

Gianni Cuozzi

In the Fourth Industrial Revolution unprecedented processing power and access to information has the potential to send human progress into overdrive. It seems that if we imagine it, we can make it happen, realising the sci-fi dreams of AI, robotics, autonomous transport and biotech augmentation to make us faster, stronger, healthier and happier. But with such advances come enhanced threats that could lay siege to cities and hijack minds, making the development of effective countermeasures crucial to safeguarding the future. Here are the three biggest trends in cybersecurity.

_____________________________________________________

- Biosecurity

_____________________________________________________

On August 28 2020, Elon Musk’s Neuralink medical research company presented to the world a pig called Gertrude with a computer installed in its brain – or, as the tech entrepreneur put it, “a fitbit in the skull.”

Hype or not, this was a significant moment in history: a single and irreversible step along a road to machine-enhanced humanity. Within a relatively short period we will see the introduction of technology to assist those with paralysis; to help the blind, the deaf and those suffering conditions such as diabetes; and eventually to enhance our abilities and potential beyond the realms of what is currently humanly possible. Such advances come with cybersecurity risks because by taking control of such systems one has the potential to harm or to kill the human host.

A host of vulnerabilities dubbed SweynTooth was identified earlier this year in Bluetooth-enabled medical devices, requiring manufacturers to patch firmware, and as neurotechnology evolves, unprecedented opportunities will emerge for the harvesting, distribution and manipulation of data from the human brain.

In order to safeguard our thoughts, we will develop custom-made bio-cybersecurity solutions that allow appliances and implants to send electron streams readable only by the host’s own memory. The fusion of technology and physiology has long been a science fiction fantasy but it’s no longer in the future. It’s right here right now.

_____________________________________________________

- Quantum cybersecurity

_____________________________________________________

Quantum computing will be epoch changing: a giant step for humanity with profound implications for healthcare, climate modelling, energy, technology and artificial intelligence. In computational terms it’s an evolutionary leap from the familiar binary system to a qubit-based, or multiple stage metrics system capable of calculating in moments what would take traditional computers millions of years to achieve. The cryptographical standards we have established for the binary system will therefore no longer be fit for purpose in the quantum world.

So, cybersecurity needs to evolve too, developing new mathematical and cryptographical models tailored for quantum computing, and we need to start now. To believe that widespread usage of quantum computers is 30 years away is dangerous, because qubit assets will be available in the cloud within a decade. Furthermore, we need to devise a new way of working, because the digital revolution that began in the late 70s is over.

Back then, we built infrastructure with no consideration of cybersecurity because cybercrime did not yet exist. It was as though we built the city, realised its vulnerabilities, and then started building defensive walls, but as we enter the fourth industrial revolution, we need to build our security systems alongside the quantum infrastructure, developing brand new quantum-augmented architectures that sit both without and within new systems.

_____________________________________________________

- Embedded security

_____________________________________________________

Existing cybersecurity methodology involves little more than bolting aftermarket software solutions onto existing infrastructure – as exemplified by the anti-viral measures we take to protect our laptops.

At scale, exactly the same processes are used to protect networks, hospitals, factories and smart cities, and it’s staggeringly inadequate in an era when open-source automated tools allow hackers to keep systems under constant attack, probing for weaknesses in software written by humans. This armour-plated external approach is outdated and ineffective, and the new defensive strategy will involve making systems safe from the inside out. This means building the security into device firmware in the IoT space and building security into process and server, a universal way to embed security into our digital life, using convolutional neural networking to learn legitimate device behaviours and thus detect threats and anomalies at lightning speed.

It’s a new approach especially suited to the one trillion IoT devices predicted to be in operation by 2025: rather than relying on external measures to keep this tech secure we will focus instead on intrinsic, embedded security that acts not like body armour but as an immune system working from within the device. What this means for the consumer is secure tech out of the box, even in more traditional end points like PCs and laptops.

With products like Exein Core and Microsoft’s Pluton TPM – a custom security chip built into the processor – already on the market we’ll see the cybersecurity industry as we currently know it wiped out in ten years. We’ll never wipe out the criminals. Instead, by evolving our countermeasures, we’ll make it increasing harder for them to rob us.

Dokumente rechtssicher digital unterschreiben

Wie es geht und

welche Voraussetzungen notwendig sind

Von Patrycja Schrenk, Geschäftsführerin der PSW GROUP

Patrycja Schrenk

Dokumente wie Rechnungen, Verträge, Vollmachten, Finanzunterlagen oder Konstruktionszeichnungen enthalten sensible Informationen oder Betriebsgeheimnisse. Damit diese rechtssicher und ihre Integrität sowie Vertrauenswürdigkeit gewahrt bleiben, müssen sie unterschrieben werden. In einem digitalisierten Alltag bleibt jedoch wenig Raum für analoge Anwendungen: Dokumente erst auszudrucken, manuell jeder unterzeichnenden Partei vorzulegen und dann per Post zu versenden, wirkt antiquiert. Heutzutage macht die digitale Signatur Dokumente rechtskräftig. Sie gewährleistet die Authentizität, Integrität und Vertraulichkeit sowohl eines Dokuments als auch die seines Unterzeichners.

Die digitale Signatur ist das Äquivalent zur notariell beglaubigten Unterschrift. Eine vertrauenswürdige dritte Partei – die Zertifizierungsstelle – bestätigt die Identität des Unterzeichners. Diese wiederum wird von der Zertifizierungsstelle an ein PKI-basiertes digitales Zertifikat, ein so genanntes Document-Signing-Zertifikat, gebunden. Mit diesem ist es dann ein Leichtes, digitale Signaturen sowohl in elektronischen Dokumenten als auch über Cloud-basierte Signatur-Plattformen einzusetzen.

Durch einen kryptografischen Vorgang verifiziert und sichert die digitale Signatur sowohl die Authentizität und die verifizierte Quelle eines Dokuments als auch die Manipulationsfreiheit des Dokuments seit digitaler Signaturerstellung. Denn werden Dokumente nach der Signaturanbringung verändert, wird die Signatur als ungültig dargestellt. Zudem sichert die digitale Signatur, dass die Identität des Unterzeichners durch eine vertrauenswürdige Organisation verifiziert wurde.

_____________________________________________________

Die digitale Signatur ist nicht die elektronische Signatur.

_____________________________________________________

Die digitale Signatur ist von der elektronischen Signatur zu unterscheiden. Häufig werden beide Begriffe synonym verwendet, es handelt sich jedoch nicht um dasselbe. Denn die elektronische Signatur ist das digitalisierte Pendant zur handschriftlichen Unterschrift. Diese Signaturform wird überall da verwendet, wo Inhalte in Dokumenten bestätigt werden sollen. Die digitale Signatur hingegen gewährleistet Integrität und Authentizität in dem Maße, dass sie in einem Gerichtsverfahren standhalten kann. Tatsächlich gibt es Dokumente, in denen die elektronische Signatur ausreichend sein kann. Verschiedene Vorschriften – beispielsweise die eIDAS-Verordnung – verlangen jedoch digitale Signaturen anstelle von elektronischen. Damit hängt die Entscheidung darüber, welche Art von Signatur jemand nutzen möchten, von dem zu erfüllenden Maß an Authentizität und damit von der Art des Dokuments ab.

Um rechtssicher digital signieren zu können, wird ein Document-Signing-Zertifikat benötigt. Der Signaturersteller beantragt es beim einem Anbieter wie beispielsweise PSW GROUP und identifiziert sich. Ist der Bestell- und Prüfprozess abgeschlossen, erhält der Besteller sein Zertifikat, kann dieses in seine Office Suite oder in Adobe PDF einbinden und Dokumente sofort digital signieren. Wir halten Document-Signing-Zertifikate von namhaften Zertifizierungsstellen wie DigiCert, GlobalSign und Sectigo bereit. Alle bei uns erhältlichen Zertifikate sind kompatibel mit Adobe- und MSOffice Produkten und organisationsvalidiert. Aufgrund der Validierung dauert es zwischen zwei bis fünf Werktage, bis das Zertifikat ausgestellt ist. Zudem wird postalisch ein USB-Token versendet. Das Signieren von Dokumenten ist dann ausschließlich mit diesem Token möglich, der obendrein mit einem individuellen Passwort geschützt ist. Document-Signing-Zerifikate sind mit unterschiedlichen Laufzeiten zwischen einem und drei Jahren erhältlich. Das günstigste ist derzeit von Sectigo zu haben: 349 Euro für ein Jahr kostet es. Unternehmen wie Privatanwender können damit beliebig viele Dokumente signieren.

_____________________________________________________

WORD- und PDF-Dokumente digital unterschreiben

_____________________________________________________

Am häufigsten werden Dokumente bei Microsoft Word sowie bei Adobe PDF digital unterschrieben. Microsoft unterstützt in seiner Office-Suite sichtbare und nicht sichtbare digitale Signaturen. Ähnlich wie einem physischen Dokument erscheint bei der sichtbaren digitalen Signatur eine Signaturzeile. Müssen mehrere Nutzer, beispielsweise zwei Vertragspartner, Vereinbarungen signieren, findet diese Methode meistens Anwendung. Die nicht sichtbaren Signaturen werden hingegen verwendet, wenn die Authentizität, die Integrität sowie die Dokumentenherkunft zugesichert werden müssen, ohne dass eine konventionelle Signaturzeile im Dokument existiert. Befindet sich eine nicht sichtbare Signatur in einem Dokument, ist das in der Taskleiste von Word an einem kleinen blauen Band erkennbar.

Adobe unterstützt neben der zertifizierten auch die genehmigte Signatur. Wer einem PDF eine Zertifizierungssignatur hinzufügt, macht deutlich, Verfasser des Dokuments zu sein und den Inhalt abgeschlossen zu haben. Zudem verhindert die zertifizierte Signatur, dass das Dokument nach seiner Verteilung manipuliert wird. Ist ein PDF-Dokument zertifiziert signiert, so ist am Dokumentenkopf eine blaue Schleife sichtbar, die den Unterzeichner-Namen sowie den Zertifikat-Herausgeber anzeigt. Authentizität sowie die Urheberschaft des Dokuments sind damit sicher. Genehmigte Signaturen hingegen beschleunigen Genehmigungsverfahren in Unternehmen: Von Abteilungen oder Personen werden die erteilten elektronischen Genehmigungen erfasst und in das ursprüngliche PDF-Dokument eingebettet. Genehmigungssignaturen lassen sich individualisieren, um etwa Abbildungen wie die handschriftliche Unterschrift oder auch Signaturdetails wie Ort, Datum oder Grund zu ergänzen.

10 Jahre Zoom

Die Disruptoren als Kunden

„Lösungen wie Zoom helfen Ihnen zwar dabei, Ihre hybriden Belegschaften zu fördern, Ihre Teams zu verbinden und Ihren Kunden besseren Support zu bieten, aber die wahren Disruptoren sind Sie: Sie sind es, die auf unserer Plattform Unternehmen gründen, fördern und ausbauen. Die Zukunft von Zoom liegt in Ihren Händen und wir könnten kaum glücklicher sein, dass Sie bei uns sind.“

Zum Rückblick und Ausblick von 10 Jahre Zoom

PMG Presse-Monitor

Dieter Schwengler für neue Publikationen

und neuer Formate für die Medienbeobachtung

Dieter Schwengler

Dieter Schwengler hat den Bereich Content- und Qualitätsmanagement der PMG Presse-Monitor GmbH übernommen. In seiner Position verantwortet er die Zusammenarbeit der PMG mit Medienhäusern und Publishern. Neben der Organisation der täglichen Qualitätssicherung aller Inhalte und Daten für die PMG Pressedatenbank liegt ein weiterer Schwerpunkt seiner Aufgaben darin, neue Publikationen und Formate für die Medienbeobachtung mit der PMG zu gewinnen.

Vor seinem Wechsel zur PMG war Dieter Schwengler über zehn Jahre als Leiter Account Management bei DMV Medienvertrieb bzw. dessen Vorgängerunternehmen VU Verlagsunion tätig. Die Themen Medienwandel und Digitalisierung beschäftigen ihn bereits seit seinem Studium der Politik- und Medienwissenschaft und prägten insbesondere seine Tätigkeit als wissenschaftlicher Angestellter der Universität Mannheim.

Refinitiv Survey

The Impact of The Pandemic, Compliance Gaps

and How Technology Is Reshaping Risk

(Refinitiv Risk) The Refinitiv survey reveals how the Covid-19 pandemic has significantly raised customer and third-party risks, but also highlights the potential of technology to reshape them.

Although Covid-19 has been extremely disruptive, compliance gaps had been a persistent problem long before the pandemic. And, as business activities continue to move online across industries, the opportunities for cybercriminals to conduct illicit deeds flourishes — raising already high levels of organizational risk.

• 71% of respondents said cybercrime became more difficult to contain during Covid-19

• Only 44% of third-party relationships have been through due diligence checks, down 5% from prior year

• 86% of respondents agreed that innovative digital technologies have helped them identify financial crime.

Taking shortcuts: Our survey reflects companies’ difficulties, with 65% of respondents agreeing that the pandemic has forced them to take shortcuts with know your customer (KYC) and due diligence checks. Although Covid-19 has been extremely disruptive, compliance gaps had been a persistent problem long before the pandemic. Our 2019 risk survey found that 49% of third-party relationships had been subject to due diligence checks, compared to 44% in 2021. On a more positive note, our current survey shows a growing awareness of environmental, social and governance (ESG) factors and green crime, suggesting that the pandemic may have created a turning point.

Technology and data show us the way: By heightening and exposing risks, the pandemic is also helping organizations to address them. The best way to do so is clearly highlighted by our survey: technology, data and automation are not only enablers, they can also act as transformers. Organizations which use innovative technologies are not just better protected from customer and third-party risk, they are more aware of them and crucially are more likely to continue investing in further prevention and mitigation.

Collaboration is key: Another key trend seen during the pandemic has been greater collaboration – whether it’s between businesses, people or institutions – for the common good. Here, we find that those already using technology to combat financial crime are 60% more likely to collaborate with enforcement agencies than those not using such technology. This gives us renewed hope that the collaborative approach which we have long championed at Refinitiv – between enforcement agencies, innovators and non-governmental organizations, to name but a few – can be strengthened by recent events and enable us to forge a safer future, together.

Refinitiv is now part of LSEG (London Stock Exchange Group), a leading global financial markets infrastructure and data provider.

Open Password

Forum und Nachrichten

für die Informationsbranche

im deutschsprachigen Raum

Neue Ausgaben von Open Password erscheinen dreimal in der Woche.

Wer den E-Mai-Service kostenfrei abonnieren möchte – bitte unter www.password-online.de eintragen.

Die aktuelle Ausgabe von Open Password ist unmittelbar nach ihrem Erscheinen im Web abzurufen. www.password-online.de/archiv. Das gilt auch für alle früher erschienenen Ausgaben.

International Co-operation Partner:

Outsell (London)

Business Industry Information Association/BIIA (Hongkong)

Anzeige

FAQ + Hilfe