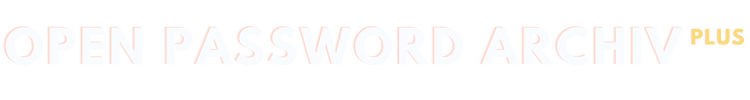

Open Password – Freitag,

- August 2018

# 413

GBI- Genios – Peter Müller-Bader – Gesellschaft für Betriebswirtschaftliche Information – Christoph Aschoff – SUMA – Niedersachsen – NPOG – Staatstrojaner – IT-Infrastruktur – Datenschutz – Testzentren „Industrie 4.0“ – Internet der Dinge – Nils Jensen – Dominik Pfennig – Wolfgang Sander-Beuermann – KVD – Vernetzung – Datensicherheit – M2M – Cloud Computing – Wearables – Datenerfassung

GBI-Genios

Peter Müller-Bader +

Peter Müller-Bader, der Gründer der Gesellschaft für Betriebswirtschaftliche Information und langjährige Geschäftsführer der GBI (später GBI-Genios), ist tot. Der vielleicht bunteste und erfolgreichste Unternehmer aus den Pionierjahren der Informationsbranche lebte nach einem schweren Unfall zurückgezogen in München und zuletzt in einem norditalienischen Dorf, das er mit anderen Investoren gekauft hatte, nachdem die ursprünglichen Einwohneraus aus ihrem malerischen, aber unwegsamen Umfeld ins Tal gezogen waren. Müller-Bader wird am Montag in Italien im engsten Familienkreise beigesetzt.

In einem Rückblick auf 40 Jahre GBI-Genios erinnerte Open Password am 8. Januar an die vor allem von Müller-Bader erschaffene und teilweise erhalten gebliebene Unternehmenskultur, eine „Mixtur aus Innovationskultur, Innovationsgeist, rasantem Aufstieg, Flexibilität und offener Kommuniakitonskultur“, und aus dem „Anflug von „German Dream“ für die deutsche Online-Branche“, den Müller-Bader möglich gemacht hatte:

„Die Gründer der GBI, Peter Müller-Bader und Christoph Aschoff, begannen ihre Geschäfte damit, dass sie ihren Mitstudenten, die über ihre Diplomarbeiten brüteten, Literaturlisten für 50 DM verkauften. Mit ihrem Aufstieg bekam unsere überreglementierte und überbevormundete Branche einen Anflug von „German Dream“ als Gegenstück zum „American Dream“, wenn nicht zum „Silicon Valley“. Innovativ waren die Online-Informationsanbieter damals alle, aber Aschoff baute auf Zuruf neue Funktionen sofort ein, sobald ein größerer Kunde diesen Wunsch geäußert hatte. Peter Müller-Bader, der als einziger deutscher Aussteller auf dem National Online Meeting vertreten war, kehrte Anfang der 90er Jahre als erster aus den USA mit der unerhörten Botschaft zurück, dass wir alle eine Website im Internet bräuchten. Mit Müller-Bader, der sich nicht zu schade war, in seinen Präsentationen zum „Spaßvogel der Branche“ zu mutieren, konnte man über alles reden, man durfte ihm jederzeit widersprechen und man bekam immer ein klares „Ja“ oder „Nein“. Mit mindestens einem unserer gemeinsamen Projekte, dem „German Information Network“, sinnigerweise GIN genannt, erlitten wir Schiffbruch, aber am nächsten Morgen waren wir bereit für das Neue.“

Open Password wird Müller-Bader im Rahmen einer Bildergalerie zu „40 Jahren GBI-Genios“ ein weiteres Mal würdigen.

SUMA

Staatstrojaner vor Niedersachsens Toren

Stellungnahme des SUMA-EV zum „Reformgesetz zur Änderung des Niedersächsischen Gesetzes über die öffentliche Sicherheit und Ordnung (NPOG) und anderer Gesetze“,Entwurf vom 08.05.18, Drucksache 18/850

Der SUMA-EV sieht im Entwurf der Gesetzesnovelle des NPOG unverhältnismäßig hohe, massive Einschränkungen der Grundrechte. Insbesondere erschreckend halten wir aus Sicht unserer IT-Expertise den geplanten Einsatz von Staatstrojanern; im aktuellen Gesetzentwurf heißt es dazu in $33 d unter der Überschrift „Verdeckter Eingriff in informationstechnische Systeme“: „Die Polizei kann mit technischen Mitteln in von der betroffenen Person genutzte informationstechnische Systeme eingreifen und aus ihnen Daten erheben.“

Diesen Einsatz von „Staatstrojanern“ lehnt der SUMA-EV entschieden ab. Denn diese Form von Software ist gleichzusetzen mit konventioneller, bösartiger und krimineller Malware/Schadsoftware und hebelt den Schutz von IT-Systemen aus. Sie stellt einen fundamentalen Eingriff in die digitale nationale Sicherheitsstruktur dar und kann bei nie auszuschließenden Programmierfehlern auch Nicht-Ziel-Objekte in Mitleidenschaft ziehen. Zum Einsatz dieser Software werden zudem Sicherheitslücken ausgenutzt, die vielmehr den jeweiligen Herstellern gemeldet und daraufhin geschlossen werden müssen. Es besteht ansonsten das Risiko, dass zukünftig vermehrt Sicherheitslücken „vorgehalten“ und sogar „gehandelt“ werden, welche die nationale IT-Infrastruktur dadurch effektiv verletzbarer machen. Insbesondere die Möglichkeit privater Bürgerinnen und Bürger zum effektiven Schutz ihrer eigenen Privatsphäre und ihrer digitalen Unversehrtheit durch Firewalls, regelmäßige Systemaktualisierungen, Verschlüsselungssoftware usw. würde durch den Staat selber untergraben.

Allein die Existenz von Staatstrojanern wird dazu führen, dass diese eingesetzt werden – vor allem aber von Kriminellen. Diese staatliche „Hilfestellung“ durch Verbreitung von Sicherheitslücken und dazu passende Software darf keinesfalls umgesetzt werden!

Der SUMA-EV begrüßt den effektiven Schutz der Bürgerinnen und Bürger sowie staatlicher und anderer Einrichtungen ausdrücklich. Er hält den aktuellen Entwurf des NPOG jedoch aufgrund der oben erhobenen Kritik für dringend überarbeitungswürdig.

r Vorstand im SUMA-EV: Prof.Dr. Nils Jensen, B.Sc.,

Dominik Pfennig, Dr. Wolfgang Sander-Beuermann, Hannover

KVD

Die wichtigsten Zahlen und Daten

zum „Internet der Dinge“

Testzentren „Industrie 4.0“ vor allem in Berlin und Thüringen. Schwerpunkte von Zentren zum Testen von Industrie-4.0-Szenarien sind nach Darstellung der Plattform „Industrie 4.0“ Berlin und Thüringen. Auch in der Rhein-Neckar-Region, rund um Hannover, im Grenzgebiet bei Aachen und in Rhein-Main finden sich Zentren. Mecklenburg-Vorpommern hat keine.

Ein Viertel der Maschinen in Unternehmen vernetzt. 24 Prozent der Maschinen in Unternehmen sind mit dem Internet verbunden. Eine Quote von 20 bis 50 Prozent an vernetzten Geräten erreichen 54 Prozent der Unternehmen. Eine noch höhere Quote haben laut Bitkom Research nur 6 Prozent.

IT-Sicherheit: DAS Thema. Jedes Unternehmen stuft nach EY die IT-Sicherheit als ganz wichtig ein. Es folgen mit 89 Prozent M2M, mit 70 Prozent Cloud Computing und mit 78 Social Machines.

„Industrie 4.0“ im Trend. 32 Prozent der Unternehmen glauben nach EY, dass die strategische Bedeutung von „Industrie 4.0“ in den nächsten Jahren stark zunehmen wird. 57 Prozent sagen: ‚wird eher zunehmen‘. 10 Prozent gehen von einer konstant bleibenden Bedeutung aus.

Absatz von Wearables stark steigend. 28,8 Millionen Wearables sind 2014 laut IDC weltweit verkauft worden. 2015 waren es 81,9 Millionen, 2016 115,4 Millionen. Für 2018 wird der Absatz auf 132,9 Millionen, für 2022 auf 219,4 Millionen geschätzt.

Erfassung von Auftrags- und Kundendaten besonders relevant. Wie die KVD-Service-Studie 2017 zeigt, geht es bei der Erfassung vor allem um die Erfassung von Auftrags- und Kundendaten. Ferner relevant: Markststrukturen und Datenaggregation über mehrere Maschinen, Anlagen und Produkte hinweg.

Quelle: Kundendienstverband Deutschland

Anzeige

FAQ + Hilfe