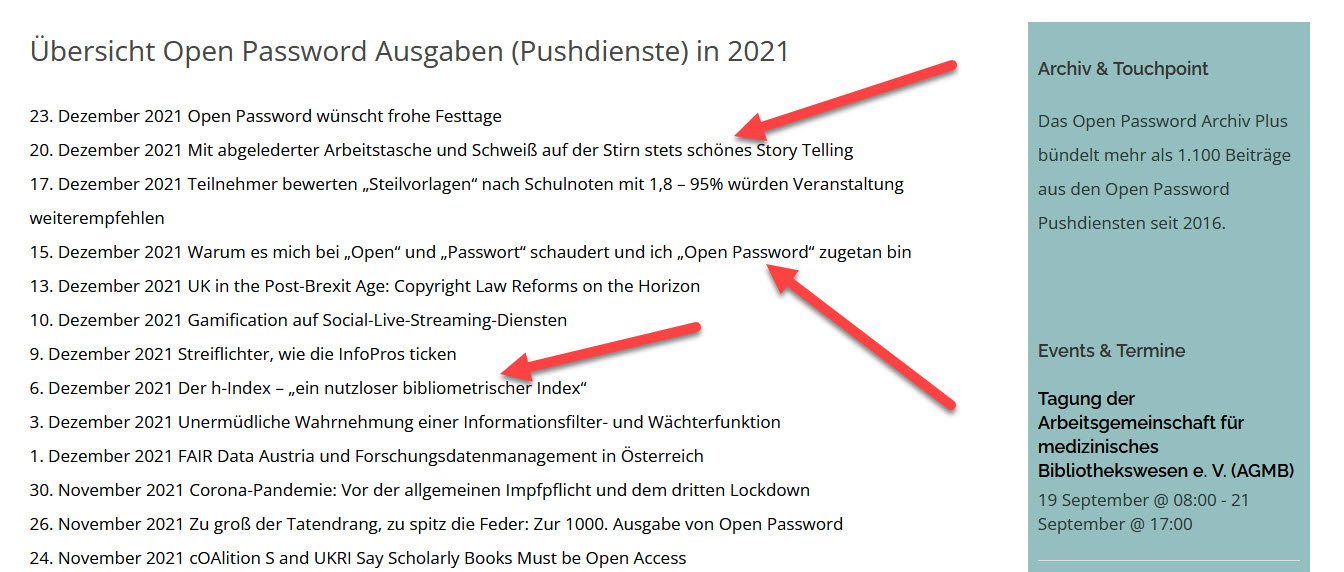

Open Password – Mittwoch, den 23. März 2022

# 1045

Nutzung digitaler Medien – Asylbewerber – Asylees ICT and Digital Media Usage: New Life / New Information – De Gruyter Saur – Smartphone – Multifunktions-Tool – Übersetzungs-Tools – Karten-App – Internet – YouTube – Flüchtlingsstrom aus der Ukraine – Europäische Union

Ringvorlesung Informationswissenschaft – Heinrich-Heine-Universität Düsseldorf – Isabelle Dorsch – Scholarly Communication – h-Index – Journal Impact – Altmetrics – Mendeley – Twitter – Traditionelle Indikatoren der Szientometrie – Web of Scinece – Scopus – Google-Scholar – Medizin – Naturwissenschaft – Geistes- und Sozialwissenschaften – Wirtschaftswissenschaften – Metric Culture – Metric-Wiseness – Metrics Literacies

Angriffskrieg auf die Ukraine – Cyberattacken – Cyberwar gegen die Ukraine – Risikolage in Deutschland – Bundesamt für Sicherheit in der Informationstechnik – ESET – Kleinere Versorgungsunternehmen – Angriffsflächen reduzieren – Digitaler Frühjahrsputz – Ausfälle mindern – Awareness schaffen – Interne und externe Ressourcen bereithalten – Netzwerkverkehr auf Anomalien beobachten – Notfallpläne – Backups – IT-Lieferketten

I.

Neu erschienen

Die Nutzung digitaler Medien und Informations- und Kommunikationstechnologien

von Asylbewerbern – Von Katrin Scheibe und Franziska Zimmer

Ringvorlesung Informationswissenschaft Uni Düsseldorf:

Kommunikation und Vermessung der Wissenschaft: Wie alles begann und wie es weitergeht – Von Isabelle Dorsch

III.

Angriffskrieg auf die Ukraine

So bereiten sich Unternehmen auf mögliche Cyberattacken vor – Von Prof. Dr. Norbert Pohlmann, Vorstand IT-Sicherheit, eco – Verband der Internetwirtschaft

Neu erschienen

Die Nutzung digitaler Medien

und Informations- und Kommunikationstechnologien

von Asylbewerbern

Von Katrin Scheibe und Franziska Zimmer

Am 21. März ist die englischsprachige Monographie „Asylees ICT and Digital Media Usage: New Life – New Information?“ in der Buchreihe Knowledge and Information beim Verlag De Gruyter Saur erschienen. Darin beschäftigen sich die Autorinnen mit mehreren Fragen zum Thema „Nutzung digitaler Medien und Informations- und Kommunikationstechnologien (IKT) von Asylbewerbern und deren Informationsverhalten“: Nach welcher Art von Informationen suchen Asylbewerber in einem neuen Land? Wie war ihr Informationsverhalten im Heimatland und wie hat sich ihr Informationsverhalten geändert? Mit wem kommunizieren sie? Welche IKT, sozialen und digitalen Medien nutzen sie? Was sind ihre Beweggründe für die Nutzung bestimmter Geräte oder Dienste, von Facebook und WhatsApp bis hin zu YouTube und TikTok? Sind sowohl geschlechts- als auch altersabhängige Unterschiede zu beobachten? Um diese Fragen zu beantworten, wurde ein gemischter Methodenansatz zur Datenerhebung aus Online-Fragebogen und Interviews zur Befragung von Asylbewerbern und Experten sowie die Inhaltsanalyse einer Online-Plattform für Personen mit Fluchthintergrund gewählt.

Katrin Scheibe

Schwierige Bedingungen, seien es Krieg, drohende Verfolgung, wirtschaftliche und politische Gründe, machen es für viele Menschen notwendig, aus ihrem Heimatland zu fliehen und in einem anderen Land Asyl zu suchen. Im Gastland haben viele der Asylbewerber Fragen zum bevorstehenden Asylprozess, sie müssen zudem eine neue Sprache lernen, um im Alltag zurecht zu kommen und anschließend nach Arbeitsmöglichkeiten suchen zu können. Auch die Kultur ist für viele Menschen neu. Einige werden von ihren Familienangehörigen getrennt und versuchen auf allen Wegen, mit ihren Verwandten und Freunden in Verbindung zu bleiben. Hierbei spielt das Smartphone eine wichtige Rolle und wird von vielen als Multifunktions-Tool eingesetzt. Messaging-Services machen es möglich, mit anderen in Kontakt zu bleiben und neue Kontakte aufzubauen. Mithilfe von Übersetzungs-Tools können Texte verstanden und mit anderen schriftlich und mündlich kommuniziert werden. Mit einer Karten-App werden Routen geplant. Oder es werden Informationen zum öffentlichen Personennahverkehr über das Internet abgerufen.

Viele der Befragten geben an, dass sie keine Zeit haben, Dinge zur Zerstreuung und zur Unterhaltung zu unternehmen, da das Lernen der neuen Sprache viel Zeit in Anspruch nimmt. Zusätzliche Verantwortungen beispielsweise für die eigenen Kinder und den Haushalt kommen hinzu. Einige wollen aus der vorherigen Heimat keine Nachrichten mehr hören, da diese für sie oft viel Leid und schlechte Erinnerungen mit sich bringen.

Franziska Zimmer

Sich in einem neuen Land zurechtfinden, ist für jeden schwierig. Aber für Flüchtlinge kommen weitere Herausforderungen hinzu. Um hier nur einige Beispiele zu nennen: die nötigen Papiere ausfüllen, die Ungewissheit über die Entscheidung des Asylantrags, die Möglichkeit der Abschiebung, kulturelle und sprachliche Hürden sowie die Gefahr sozialer Isolierung. Medien und IKT können eine Möglichkeit der Unterstützung bieten, sofern sie an das Medien- und Informationsverhalten von Asylbewerbern und Personen mit Fluchthintergrund angepasst sind. Hier setzt unsere Studie an.

Die Ergebnisse der Umfrage und Interviews mit geflüchteten Personen zeigen, dass jeder Jugendliche ab einem bestimmten Alter und auch jeder Erwachsene ein Smartphone mit Internetzugang besitzt. Viele berichten, dass sie damit vor allem mit anderen im Kontakt bleiben und nach Informationen über das alltägliche Leben suchen. Auf Facebook werden Fotos von gemeinsamen Feiern und Erlebnissen geteilt und sich über das Leben von Verwandten und Freunden informiert. Kinder und Jugendliche nutzen das Internet meistens, um Aufgaben für die Schule zu bearbeiten. Für viele der Befragten waren Nachrichten (besonders aus dem Gastland) interessant.

Die Video-Plattform YouTube wird von vielen aufgesucht, um Filme und Videos in der Heimatsprache zu schauen oder um sich zu informieren und um Deutsch zu lernen. Mehrere betonten, dass sie bei Fragen zu Briefen oder Dokumenten auf Hilfe angewiesen sind. Hierfür werden Lehrer aus Sprachkursen und Integrationskursen, Personen des zuständigen Amtes, aber auch Nachbarn gefragt. Der Großteil der Befragten wünschte sich gern mehr und häufiger Kontakt mit Deutschen.

Auch die Inhaltsanalyse der Kategorie „Andere Fragen“ des Forums für Menschen mit Fluchthintergrund spiegelt den Informationsbedarf zu rechtlichen Themen und Dokumenten wider. Die Daten zeigen, dass fast 45% der ausgewerteten Antworten auf Rechtliches, Dokumente und den Asylprozess bezogen sind. Darauf folgen mit jeweils etwa 13% Antworten zu den Themen „Anstellungen und Jobs“ sowie Medien.

Die momentan stattfindende Fluchtbewegung vieler Menschen aus der Ukraine ist in den hier präsentierten Ergebnissen nicht enthalten, da die Datenerhebung in den Jahren 2018 und 2019 stattfand.

***

Im Jahr 2015 und den darauffolgenden Jahren flohen viele Menschen aus ihrem Heimatland und kamen in die Europäischen Union (EU). Allein 2015 wurden in der EU rund 1,5 Millionen Erstanträge auf Asyl gestellt – mehr als doppelt so viele wie 2014 (Tabelle 1). Die meisten dieser Anträge wurden in Deutschland gestellt (441.800: 35%). Viele der Menschen, die geflohen sind, kamen aus dem Nahen und Mittleren Osten, aus Afrika und aus Südosteuropa.

Tabelle 1: Zahl der Asyl-Erstanträge in der EU nach Geschlecht (gerundet).

Quelle: Eurostat (2021).

Jahr

Gesamtzahl

Männlich

Weiblich

Unbekannt

2020

416.950

266.175

150.675

100

2019

675.535

422.105

253.235

195

2018

602.520

383.125

219.220

175

2017

654.620

436.985

217.390

240

2016

1.206.055

814.980

389.150

1.930

2015

1.256.580

911.060

344.270

1.050

2014

562.680

398.355

164.155

175

Referenzen:

Eurostat. (2021). Asylum and first time asylum applicants by citizenship, age and sex – annual aggregated data (rounded). [Asylbewerber und Erstantragsteller nach Staatsangehörigkeit, Alter und Geschlecht – jährliche gesammelte Daten (gerundet)]. Data Browser. Abgerufen am 15. März 2021 von https://ec.europa.eu/eurostat/databrowser/view/MIGR_ASYAPPCTZA__custom_1593290/default/table?lang=en

Ringvorlesung Informationswissenschaft

Heinrich-Heine-Universität Düsseldorf

Kommunikation und Vermessung

der Wissenschaft: Wie alles begann

und wie es weitergeht

Von Isabelle Dorsch

Isabelle Dorsch

Im Rahmen der Ringvorlesung Digitales trifft Gesellschaft [1] der Abteilung für Informationswissenschaft der Heinrich-Heine-Universität Düsseldorf fand der Vortrag Kommunikation und Vermessung der Wissenschaft: Wie alles begann und wie es weitergeht [2] statt. In diesem Vortrag gab ich einen Einblick in die interne Wissenschaftskommunikation und Forschungsevaluation, erläuterte deren geschichtlichen Hintergrund und präsentierte Ergebnisse einer aktuellen Fallstudie zu Publikations- und Zitationszahlen und dem h-Index.

Wissenschaftskommunikation lässt sich in interne und externe Kommunikation unterteilen. Hauptakteure der internen Wissenschaftskommunikation sind Forschende, Institutionen wie Universitäten, Hochschulen und Forschungseinrichtungen sowie Bibliotheken und Wissenschaftsverlage. Im englischen Sprachraum bezeichnet man die interne Wissenschaftskommunikation auch mit dem Begriff Scholarly Communication. Eine Vielzahl an Praktiken und Prozessen fällt unter diesen Sammelbegriff. So spannen die Produktion, Analyse und Verbreitung wissenschaftlicher Erkenntnissen das komplexe Ökosystem der internen Strukturen in der Wissenschaft auf [3]. Artikel in wissenschaftlichen Fachzeitschriften, Konferenzbeiträge und Monographien stellen bekannte Publikationsmedien dar, um die wissenschaftlichen Erkenntnisse zu kommunizieren. Gleichzeitig bieten sie eine Datenquelle, um auf der Metaebene Analysen über die Wissenschaft selbst durchzuführen.

Die Szientometrie beschäftigt sich mit der Analyse von Wissenschaft und Technik [4]. Wissenschaftliche Publikationen können beispielsweise mit Blick auf ihre Anzahl (Produktivität) oder ihre Zitationen (Wirkung) betrachtet werden [5]. Daneben werden immer mehr Metriken zur Forschungsevaluation entwickelt, vorgestellt und kritisch geprüft. Innerhalb der Wissenschaft und über alle Fachdisziplinen hinweg haben insbesondere in den letzten Jahren der h-Index und der Journal Impact Factor an Popularität gewonnen. Dies trifft auch für den Bereich der alternativen Metriken (Altmetrics) zu, die seit zehn Jahren eine alternative Möglichkeit der Wirkungsmessung von wissenschaftlichem Output auf der Grundlage von Aktivitäten in Online-Tools (wie zum Beispiel Mendeley) und Social Media (wie zum Beispiel Twitter) darstellen [6, 7].

Auch wenn aktuell keine umfassenden Aussagen getroffen werden können, was Altmetrics überhaupt messen und der Bereich viele Möglichkeiten zur Forschung bietet, kann gleichwohl gesagt werden, dass sie eine Erweiterung zu traditionellen Indikatoren der Szientometrie darstellen.

Der h-Index lässt sich für Forschende aus der Anzahl der h Publikationen berechnen, die jeweils mindestens h-mal zitiert worden sind. Das bedeutet also für einen h-Index von 3, dass mindestens 3 Publikationen einer in der Wissenschaft tätigen Person jeweils 3-mal zitiert worden sind [8]. Nutzt man Datenbanken wie beispielsweise Web of Science, Scopus und Google Scholar, wird man unterschiedliche h-Werte für einen Forschenden vorfinden. Neben Studien, die den h-Index als Metrik analysieren oder alternative Versionen des h-Index vorstellen, ist auch die Wahrnehmung, das Wissen und die Nutzung von szientometrischen Indikatoren wie dem h-Index ein Fokus von Forschungsarbeiten [z.B. 9-12].

Über das Meinungsbild deutscher Universitätsprofessoren:innen zum h-Index, aber auch zu Publikations- und Zitationsraten zeigt der Vortrag der Ringvorlesung abschließend Ergebnisse einer Online-Umfrage. Etwa 90% der 1,081 befragten Professoren:innen erklärten, dass Publikationen für sie wichtig sind. Insbesondere für Universitätsprofessoren:innen aus der Medizin sind sie sogar sehr wichtig. Zitationen, Sichtbarkeit in Datenbanken und der h-Index sind für Naturwissenschaftler:innen ebenfalls wichtig, während Geistes- und Sozialwissenschaftler:innen, Wirtschaftswissenschaftler:innen und Juristen:innen sie als weniger wichtig einschätzten. Je älter die Professoren:innen sind, desto weniger wichtig schätzten sie für sich Sichtbarkeit und den eigenen h-Index ein. Signifikante Unterschiede zwischen Frauen und Männern sind hingegen kaum gegeben. 40% der befragten Professoren:innen gaben an, keine Details zum h-Index mit Blick auf seine Definition und den Rechenweg zu kennen [13]. Im Zusammenhang mit der Anwendung, dem Wissen und der Meinung über wissenschaftliche Metriken wie dem h-Index spricht man auch von einer sogenannten „metric culture“ [14], „metric-wiseness“ [15] oder „metrics literacies“ [16], letzteres mit dem Ziel der Verbesserung des Verständnisses und die angemessene Nutzung wissenschaftlicher Metriken in der Wissenschaft.

Der Vortrag und die Vortragsfolien können unter den folgenden Links aufgerufen werden:

https://www.youtube.com/watch?v=Rz0uOfb7m3Y&t=1678s

https://zenodo.org/record/5113064#.YUiLkrgzbnc

Referenzen

[2] https://www.youtube.com/watch?v=Rz0uOfb7m3Y&t=1678s

[3] Anderson, R. (2018). Scholarly Communication: What Everyone Needs to Know. Oxford University Press.

[4] Van Raan, A. F. (1997). Scientometrics: State-of-the-art. Scientometrics, 38(1), 205-218.

[5] Rousseau, R., Egghe, L., & Guns, R. (2018). Becoming Metric-wise: A Bibliometric Guide for Researchers. Cambridge, MA: Chandos.

[6] Priem, J. Taraborelli, P., Groth, C., & Neylon, C. (2010). Altmetrics: A manifesto. Abgerufen von http://altmetrics.org/manifesto

[7] Priem, J. (2014). Altmetrics. In B. Cronin & C. R. Sugimoto (Eds.), Beyond bibliometrics: harnessing multidimensional indicators of performance (pp. 263-287). Cambridge, MA: MIT Press.

[8]. Hirsch, J. E. (2005). An index to quantify an individual’s scientific research output. Proceedings of the National Academy of Sciences of the United States of America, 102(46), 16569-16572.

[9] Derrick, G. E., & Gillespie, J. (2013). A number you just can’t get away from: Characteristics of adoption and the social construction of metric use by researchers. In S. Hinze & A. Lottman (Eds.), Proceedings of the 18th International Conference on Science and Technology Indicators (pp. 104-116). Berlin, DE: Institute for Research Information and Quality Assurance.

[10] Rousseau, S., & Rousseau, R. (2017). Being metric-wise: Heterogeneity in bibliometric knowledge. El Profesional de la Informatión, 26(3), 480-487.

[11] Chen, C. M.-L., & Lin, W.-Y. C. (2018). What indicators matter? The analysis of perception toward research assessment indicators and Leiden Manifesto. The case study of Taiwan. In R. Costas, T. Franssen, & A. Yegros-Yegros (Eds.), Proceedings of the 23rd International Conference on Science and Technology Indicators (STI 2018) (12–14 September 2018) (pp. 688-698). Leiden, NL: Centre for Science and Technology Studies (CWTS).

[12] Lemke, S., Mehrazar, M., Mazarakis, A., & Peters, I. (2019). “When you use social media you are not working”: Barriers for the use of metrics in Social Sciences. Frontiers in Research Metrics and Analytics, 3(39), 1–18.

[13] Kamrani, P., Dorsch, I., & Stock, W. G. (2020). Publikationen, Zitationen und H-Index im Meinungsbild deutscher Universitätsprofessoren. Beiträge zur Hochschulforschung, 42(3), 78-98.

[14] Hammarfelt, B., & Haddow, G. (2018). Conflicting measures and values: How humanities scholars in Australia and Sweden use and react to bibliometric indicators. Journal of the Association for Information Science and Technology, 69(7), 924–935.

[15] Rousseau, S., & Rousseau, R. (2015). Metric-wiseness. Journal of the Association for Information Science and Technology, 66(11), 2389.

[16] Haustein, S. (2018). Metrics literacy [Blog post]. https://stefaniehaustein.com/metrics-literacy/

Angriffskrieg auf die Ukraine

So bereiten sich Unternehmen

auf mögliche Cyberattacken vor

- Die Sicherheitslage kann sich schnell ändern, Unternehmen sollten diese im Blick behalten

- Notfallpläne sorgen für maximale Business Continuity in Krisenzeiten

- IT-Lieferketten jetzt auf Abhängigkeiten überprüfen

Von Prof. Dr. Norbert Pohlmann, Vorstand IT-Sicherheit, eco – Verband der Internetwirtschaft

Norbert Pohlmann

Mit Kriegsbeginn in der Ukraine wurden dort kritische Infrastrukturen, Unternehmen und Behörden zum Ziel von Cyberattacken. Deutschland ist nach Einschätzung des BSI (Bundesamt für Sicherheit in der Informationstechnik) und des eco – Verbands der Internetwirtschaft e. V. – Stand heute – nicht stärker zum Ziel von Cyberattacken geworden. Diese Lageeinschätzung könnte sich sehr kurzfristig ändern und gezielte sowie massive Cyberangriffe könnten jederzeit die Cybersicherheit stark gefährden. Zu den jetzt notwendigen Schritten gehört, die Lage im Blick zu behalten, die Angriffsfläche zu reduzieren sowie die Notfallpläne dahingehend zu überprüfen, ob im Angriffsfall die eigene Handlungsfähigkeit gewährleistet ist.

Der europäische IT-Sicherheitshersteller ESET verzeichnet bereits seit 2014 vermehrt Cyberangriffe auf ukrainische Regierungseinrichtungen, kritische Infrastrukturen und Industriekomplexe. Im Vorfeld der russischen Invasion haben wir eine deutliche Steigerung von Cyberangriffen in der Ukraine verzeichne. Leider müssen wir davon ausgehen, dass bei einer weiteren Eskalation des Konflikts Deutschland stärker als zuvor in den Fokus staatlich motivierter Cyberangriffe geraten wird. Es ist nicht auszuschließen, dass Computersysteme kleinerer Versorgungsunternehmen, etwa lokale Energieversorger, bereits erfolgreich mit Schadcode infiltriert sind.“

Um für alle Fälle gerüstet zu sein empfiehlt eco den Unternehmen, jetzt ihre bestehenden Schutzmaßnahmen zu überprüfen und gegebenenfalls zu erweitern:

_____________________________________________________

- Basisschutz überprüfen – Angriffsflächen reduzieren

_____________________________________________________

Unternehmen sollten die aktuelle Lage zum Anlass nehmen, ihre bestehenden grundlegenden Maßnahmen zum Schutz vor Cyberangriffen zu überprüfen. Wie bei einem digitalen Frühjahrsputz sollten alle IT-Systeme mit Updates vorsorgt und damit mögliche Schwachstellen, über die Angriffe erfolgen könnten, geschlossen werden. Dies gilt sowohl für die zentral administrierten Server als auch für alle Endgeräte. Auch die Rechtevergabe und externe Zugänge zum Unternehmen sollten kritisch auf ihre Notwendigkeit hin überprüft werden. Häufig werden Accounts ausgeschiedener Mitarbeiter oder Zugänge, die zum Testen eingerichtet wurden, nicht vollumfänglich entfernt und bieten dann eine willkommene Hintertür für Angriffe. Aber auch die Kommunikationsmöglichkeiten mithilfe von Firewall-Systemen zu reduzieren hilft, die potenziellen Angriffsflächen zu verringern.

_____________________________________________________

- Ausfälle mindern

____________________________________________________

Im Falle großflächiger Cyberangriffe kann es auch zu kurzfristigen Ausfällen der Infrastruktur kommen. Das Internet ist grundsätzlich redundant ausgelegt. Im Unternehmen gilt es zu überprüfen, ob es Bereiche mit erhöhten Anforderungen an die Ausfallsicherheit gibt. Notstromaggregate für eine unterbrechungsfreie Stromversorgung sollten regelmäßig auf ihre Funktionsfähigkeit getestet werden. Dazu gehört auch ein angepasster Vorrat an benötigten Betriebsmitteln, etwa ausreichend Diesel. Auch im Bereich der Internetanbindung kann es kurzfristig zu Störungen kommen. Bei erhöhten Anforderungen sollte über eine zweite redundante Anbindung, gegebenenfalls über eine andere Technologie, nachgedacht werden.

_____________________________________________________

- Awareness für die besondere Situation schaffen

_____________________________________________________

Im Falle verstärkter Cyberangriffe ist zu erwarten, dass Cyberkriminelle mittels Phishing-Mails versuchen, Zugang zu Unternehmenssystemen zu erlangen. Die Mitarbeitenden sollten für solche Angriffe sensibilisiert werden, um entsprechende Mails erkennen zu können. Die Awareness hoch zu halten ist besonders wichtig, wenn viele Kollegen im Home-Office vom üblichen Flurfunk abgeschnitten sind.

_____________________________________________________

- Interne und externe Ressourcen bereithalten

_____________________________________________________

Im Ernstfall benötigen Unternehmen qualifiziertes Personal vor Ort. Dazu ist es notwendig, sowohl eine Ersatzplanung für den Fall eines unerwarteten Ausfalls eines Mitarbeiters zu erstellen, als auch die Erreichbarkeit Ihrer IT-Spezialisten sicherzustellen. Die Verantwortlichkeiten Ihrer Mitarbeiter in der IT sollten klar definiert und bekannt sein. Verantwortlichkeiten und Zuständigkeiten werden auch in einem Notfallplan schriftlich festgehalten, so dass es im Fall einer IT-Attacke nicht zu organisatorischen Missverständnissen kommt. Denken Sie daran, dass ein externer Dienstleister im Falle eines Zwischenfalls nicht immer zeitnah reagieren kann. Bereiten Sie Ihre Mitarbeitenden darauf vor, auch ohne externe Unterstützung handlungsfähig zu sein.

_____________________________________________________

- Netzwerkverkehr auf Anomalien beobachten

_____________________________________________________

Ungewöhnliche Netzwerkaktivitäten sind ein eindeutiges Alarmsignal, reagieren Sie auf Warnungen Ihrer Monitoring Software, sofern Sie das Monitoring Ihres Netzwerkes nicht einem externen Dienstleister übergeben haben. Besonders gefährdet sind externe IT-Systeme, beispielsweise mobile Arbeitsplätze von Mitarbeitern oder auch Kommunikationsgeräte. Solche Zugänge sollten immer durch geeignete Maßnahmen – beispielsweise auch VPNs – gemeinsam mit einer Multi-Faktor-Authentifizierung geschützt und besonders überwacht werden. Die einzelnen Privilegien für Benutzer und für Endgeräte können in Richtlinien klar definiert und ihre Einhaltung kontrolliert werden. Mitarbeitende, die mit administrativen Rechten arbeiten müssen, sollten für jede Rolle ein eigenes Login haben. Die strikte Trennung der jeweiligen Rollen und die Beschränkung der Rechte im Netzwerk auf das jeweilig Notwendige trägt zu einer Stärkung des Sicherheitslevels bei. Aber auch externe Dienste müssen kritisch bewertet und gesichert werden. Grundsätzlich sind externe Verbindungen auf interne Systeme nur von festgelegten IP-Adressen oder über VPN zu ermöglichen und per Multi-Faktor-Authentifizierung zu schützen. Ein geeignetes Monitoring der Zugriffe kann helfen, frühzeitig Missbrauch der Verbindungen zu erkennen.

_____________________________________________________

- Notfallpläne

_____________________________________________________

Mit Hilfe eines Notfallplans können Unternehmen umgehend auf Angriffe oder Ausfälle ihrer IT-Systeme reagieren und so Ausfallzeiten minimieren. Hier werden Regeln und Maßnahmen definiert, die im Notfall zu ergreifen sind. Auch werden Zuständigkeiten und Personen festgelegt, sowie eine Checkliste mit Handlungsanweisungen erstellt. Die eco IT-Sicherheitsumfrage zeigt, Notfallplanung ist eines der Top Sicherheitsthemen der Unternehmen (eco IT-Sicherheitsumfrage 2022: Unternehmen reagieren auf angespannte Cybersicherheitslage – eco). Doch bislang haben nur 63 Prozent der Unternehmen einen entsprechenden Notfallplan tatsächlich umgesetzt.

_____________________________________________________

- Backups

_____________________________________________________

Ein Backup ist eine elementare Schutzmaßnahme gegen Angriffe, mit der im Notfall die Wiederherstellbarkeit der Daten und damit auch die Weiterführung oder Wiederaufnahme des Geschäftsbetriebes sichergestellt werden kann. Daher ist eine effiziente und vor allem auch erprobte Backup-Strategie eine “Lebensversicherung” für ein Unternehmen.

_____________________________________________________

- IT-Lieferketten

_____________________________________________________

Angriffe auf Software- oder IT-Dienstleister können auch dazu genutzt werden, um deren Kunden zu attackieren. In diesem Kontext muss verhindert werden, dass durch angegriffene Partner die eigene IT-Infrastruktur übernommen oder beeinträchtigt werden kann. Stellen Sie sicher, dass nur autorisierte Apps ausgeführt werden können, erstellen Sie sichere Richtlinien zur Integration von Code und externen Updates. Beobachten Sie auch den eingehenden Netzwerkverkehr Ihrer Partner auf Unregelmäßigkeiten. Auch für Ihre Partner gelten ihre strengen Sicherheitsrichtlinien zum Netzwerkzugriff . Bedenken Sie auch, dass physische Lieferketten durch Angriffe betroffen sein können und erstellen Sie im Vorfeld Pläne, wie Sie mit einem solchen Angriff umgehen wollen.

Open Password

Forum und Nachrichten

für die Informationsbranche

im deutschsprachigen Raum

Neue Ausgaben von Open Password erscheinen dreimal in der Woche.

Wer den E-Mai-Service kostenfrei abonnieren möchte – bitte unter www.password-online.de eintragen.

Die aktuelle Ausgabe von Open Password ist unmittelbar nach ihrem Erscheinen im Web abzurufen. www.password-online.de/archiv. Das gilt auch für alle früher erschienenen Ausgaben.

International Co-operation Partner:

Outsell (London)

Business Industry Information Association/BIIA (Hongkong)

Anzeige

FAQ + Hilfe